Centro de administración de active directory

Denominación, nombre y comando

Microsoft Management Console (MMC)

Descripción y funcionalidad

El Centro de administración de Active Directory se puede usar para realizar las siguientes tareas administrativas de Active Directory:

- Crear nuevas cuentas de usuario o administrar las cuentas de usuario existentes

- Crear grupos nuevos o administrar los grupos existentes

- Crear nuevas cuentas de equipo o administrar las cuentas de equipo existentes

- Crear nuevos contenedores y unidades organizativas (OU) o administrar las OU existentes

- Conectar uno o varios dominios o controladores de dominio en la misma instancia del Centro de administración de Active Directory, y ver o administrar la información de directorio de dichos dominios o controladores de dominio

- Filtrar datos de Active Directory con la función de búsqueda mediante generación de consultas

Además, la GUI mejorada también sirve para personalizar el Centro de administración de Active Directory de modo que se ajuste a los requisitos particulares para la administración del servicio de directorio. Esto puede ayudar a mejorar la productividad y eficiencia cuando se realicen tareas habituales de administración de objetos de Active Directory.

Dominios y confianzas de Active Directory:

Para trabajar con dominios, árboles de dominios y bosques de dominios

Denominación y nombre o comando abreviado de las mismas.

Es el complemento Microsoft Management Console (MMC) que puede usar para administrar confianzas de dominios, niveles funcionales del bosque o del dominio, y sufijos de nombre principal de usuario (UPN).

Descripción y funcionalidad de cada herramienta.

El complemento Dominios y confianzas de Active Directory proporciona una representación gráfica de todos los árboles de dominios que hay en el bosque. Al usar esta herramienta, un administrador puede administrar cada uno de los dominios del bosque, administrar relaciones de confianza entre dominios, configurar el modo de funcionamiento de cada dominio (modo nativo o mixto) y configurar los sufijos alternativos de Nombre principal del usuario (UPN) para el bosque.

Sintaxis o forma de ejecución y opciones de cada herramienta.

Se accede mediante la opción del mismo nombre existente en el menú Herramientas. Al abrir esta consola la ventana mostrara los dominios que tenemos, si existen subdominios o árboles.

Ejemplo de ejecución y utilización de cada herramienta.

Acceso a la herramienta

Opciones

Pues dando al botón derecho del ratón en dominios y confianzas de active directory o en el menú de acción nos dará usa serie de opciones:

Entre ellas tenemos la de cambiar de bosque

Cambiar el maestro de operaciones

Cambiar controlador

Para cambiar el controlador que actúa como maestro de operaciones, siempre asumiendo que estamos en la consola Dominios y confianzas de Active Directory, tendremos que:

• Mediante la opción Cambiar controlador de dominio de Active Directory elegimos el equipo que, siendo actualmente controlador de dominio pero no maestro de operaciones, queremos que asuma dicho papel.

• A continuación elegiremos del mismo menú la opción Maestro de operaciones para abrir el cuadro de dialogo del mismo nombre.

• Haremos clic en el botón Cambiar para transferir la función de maestro de operaciones desde el actual maestro al controlador que hemos elegido en el primer paso.

Relaciones de confianzas (propiedades)

Entre los dominios de DA que forman parte de un mismo árbol existen relaciones de confianza implícitas y bidireccionales, gracias a las cuales un usuario de un dominio raíz, por ejemplo, puede iniciar sesión a través de un subdominio del anterior. Algo similar ocurre entre los dominios raíz de cada uno de los árboles de un mismo bosque, estableciéndose relaciones de confianza bidireccionales. Las relaciones de confianza entre bosques, o incluso con otros sistemas que no estén basados en DA pero empleen autentificación kerberos, han de establecerse explícitamente, pudiendo ser bidireccionales o unidireccionales. En empresas pequeñas no se necesita normalmente crear estas relaciones, pero si en grandes corporaciones formadas por varias empresas con cierto nivel de independencia pero que precisan una determinada interoperabilidad entre sus sistemas de gestión de información.

Para administrar las relaciones de confianza de un cierto dominio, en nuestro caso solamente hay uno en este momento, selecciónelo en la ventana Dominios y confianzas de Active Directory, abra su menú contextual y después elija la opción Propiedades. En la página Confianzas del cuadro de dialogo encontrará dos listas. La superior enumera las relaciones de confianza de salida y la inferior las de entrada. Una relacion de confianza de salida permitiría a otro dominio iniciar sesión a través del que estamos administrando, mientras que la de entrada actúa a la inversa, facilitando que usuarios de este dominio se autentifiquen a través de otros.

- Hacemos clic en el botón Nueva confianza para poner en marcha un asistente, leyendo la introducción inicial y avanzando al paso siguiente. Introducimos el nombre del dominio con el que va a establecerse la relación y hacemos clic en Siguiente.

- En el tercer paso del asistente tenemos que indicar el tipo de confianza a establecer, que puede ser con un dominio de Windows, ya sea un controlador Windows Server 2012 o de una versión previa del sistema, o bien con un dominio de Kerberos.

- Un nuevo clic en Siguiente y elegiremos entre establecer una confianza transitiva o no transitiva. Esta última opción es la que se asume por defecto. Crear una relacion de confianza transitiva implica que los lazos de confianza se extenderán no solamente al dominio indicado, sino también a terceros dominios que tengan una relacion con este.

- La relacion de confianza puede establecerse en un único sentido o en ambos. El paso siguiente del asistente nos permitirá elegir dicho sentido entre tres opciones posibles: Bidireccional, Unidireccional de entrada o Unidireccional de salida. La primera permitirá que los usuarios del dominio administrado inicien sesión en el relacionado y a la inversa. Las relaciones de entrada o salida operan como se ha indicado anteriormente, autorizando únicamente los inicios en un sentido.

- El último paso, antes del resumen, será la introducción de una contraseña asociada a la relacion de confianza, contraseña que sería la misma a usar en el otro dominio para definir la relacion en sentido inverso.

Otras herramientas relacionadas

Una de las herramientas relacionadas es el intérprete de comandos ya que desde este podemos acceder mediante un comando a la herramienta de dominios y confianzas además desde la herramienta de dominios y confianzas podemos acceder a desde está a administras los usuarios y equipos, clicando en el botón derecho en el dominio elegido y dándole a administrar nos llevará hacia esta otra herramienta.

Modulo Active Directory para Windows PowerShell

Denominación de cada herramienta y nombre o comando abreviado de las mismas.

Esta aplicación es lanzada desde la power Shell.

Para activar el módulo se puede realizar vía línea de comandos de PowerShell mediante la ejecución de la instrucción Import-Module Active Directory o Inicio (start screen) -> Active Directory Module PowerShell.

Descripción y funcionalidad de cada herramienta.

Windows PowerShell es un shell de línea de comandos y lenguaje de scripting que ayuda a los profesionales de las tecnologías de la información (TI) a controlar la administración del sistema más fácilmente, así como a lograr una mayor productividad.

El Módulo Active Directory en Windows Server 2008 R2 es un módulo de Windows PowerShell (llamado ActiveDirectory) que consolida un grupo de cmdlets. Estos cmdlets se pueden usar para administrar los dominios de Active Directory, los conjuntos de configuración de Active Directory Lightweight Directory Services (AD LDS) y las instancias de la herramienta de montaje de bases de datos de Active Directory en un único paquete independiente.

En Windows Server 2000, Windows Server 2003 y Windows Server 2008, los administradores usaban distintas herramientas de línea de comandos y complementos Microsoft Management Console (MMC) para conectarse a los dominios de Active Directory y a los conjuntos de configuración de AD LDS para supervisarlos y administrarlos. El Módulo Active Directory en Windows Server 2008 R2 proporciona una experiencia centralizada para administrar el servicio de directorio.

Sintaxis o forma de ejecución y opciones de cada herramienta.

Con la combinación de teclas Window+Q se nos habré un cuadro de búsqueda hay tecleamos PowerShell y haz clic con el botón derecho sobre "Windows PowerShell". Selecciona "ejecutar como administrador".

Ejemplo de ejecución y utilización de cada herramienta.

En Windows 2008 R2 se incorporó el módulo para la gestión simplificada mediante cmdlets en PowerShell para Active Directory. Este módulo permitía al usuario disponer de las acciones más comunes de una manera simplificada y con la ayuda asociada que reciben los cmdlets. Windows Server 8 también dispone de este módulo que simplifica el trabajo del administrador en el Active Directory, además de poder automatizar ciertas tareas del día a día.

Para saber cuántos cmdlets dispone el módulo importado de Active Directory se puede ejecutar la siguiente instrucción (Get-Command –Module ActiveDirectory).count. Esta instrucción muestra por pantalla los cmdlets del módulo, pero al ser ejecutado entre paréntesis se obtiene esa lista en un objeto, al cual se le consulta el atributo count, el cual contiene el número de cmdlets del módulo.

El proveedor de Active Directory facilita la navegación por los distintos contenedores que formar el directorio activo. Los comandos y la navegación son los mismos que el usuario aplicaría en la navegación sobre el sistema de archivos, es decir, en el proveedor se puede utilizar los cmdlets básicos para crear, eliminar, listar y moverse por el sistema de archivos. En la siguiente imagen se puede visualizar como se accede al proveedor y se lista el contenido de la raíz.

Para la navegación entre los distintos contenedores del Active Directory se utiliza el cmdlet set-location o el alias cd. La navegación se realiza con las rutas LDAP completas. En la siguiente imagen se puede visualizar como realizar dicha acción.

Creación de objetos

Para la creación de objetos existen principalmente varios cmdlets que comienzan por el verbo new. Algunos cmdlets interesantes son los siguientes:

- New-ADUser. Crea un nuevo usuario en el Active Directory

- New-ADGroup. Crea un nuevo grupo en el Active Directory

- New-ADComputer. Crea un nuevo equipo en el Active Directory

- New-ADOrganizationalUnit. Crea una nueva unidad organizativa en el Active Directory

El cmdlet New-ADUser dispone de gran cantidad de parámetros que deberían ser consultados, mediante el uso de la ayuda que dispone PowerShell. Aquí se exponen algunos ejemplos para mostrar el potencial y versatilidad de la línea de comandos.

- Name. Nombre del usuario

- Enabled. Indica si la cuenta debe estar habilitada o no cuando se crea

- AccountPassword. Indica una nueva contraseña para la nueva cuenta, el formato debe ser SecureString

A continuación se puede visualizar un ejemplo de la creación de una cuenta de usuario en el Active directory.

Es interesante ver como se le pasan las credenciales para la nueva cuenta de usuario. Con el comando $Get-Credential se dispone de una pantalla la cual pide usuario y contraseña y tras recogerlas, almacena la contraseña en formato SecureString.

¿Dónde se ha creado el objeto? Por defecto, si no se indica lo contrario mediante el parámetro path, se crea en el contenedor Users del dominio.

El siguiente cmdlet es el de New-ADGroup, el cual también dispone de gran cantidad de parámetros que permiten personalizar el grupo creado. En la siguiente imagen se puede visualizar un ejemplo del uso de este cmdlet y el uso del cmdlet New-ADOrganizationalUnit usado para la creación de una unidad organizativa.

Para la adición o eliminación de miembros a un grupo se dispone de los cmdlets Add-ADGroupMember y Remove-ADGroupMember. Estos cmdlets son realmente sencillos de utilizar y su sintaxis en muy intuitiva. En la siguiente imagen se puede visualizar el uso de estos cmdlets, recalcando que el parámetro Identity facilita la utilización de un objeto, ya que simplemente utilizando el nombre del grupo y no la ruta completa se realiza el tratamiento de dicho objeto.

Búsqueda de objetos

En muchas ocasiones, conocer la estructura de nuestro directorio activo es realmente útil y sobretodo conocer la ubicación de los objetos, es por ello que se recomiende la utilización de nombres intuitivos y jerarquías que representen a la organización. También es cierto que en muchas ocasiones los directorios activos pueden disponer de miles de objetos, lo cual hace que la ubicación exacta de uno en concreto pueda resultar un proceso complejo. A continuación se va a ilustrar como realizar búsquedas mediante el uso del cmdlet Get-ADObject.

Hay que tener en cuenta que para las búsquedas se pueden utilizar metacaracteres, lo cual aporta mayor flexibilidad a los filtros que se pueden configurar. El comando Get-ADObject dispone de 2 tipos de filtros interesantes. En primer lugar se muestra un ejemplo utilizando un filtro LDAP para realizar la búsqueda, y en segundo lugar veremos un filtro propio del cmdlet, el cual utiliza una sintaxis más intuitiva.

El filtro LDAP es un mecanismo bastante potente como se puede observar y capaz de obtener información muy concreta del directorio activo. A continuación, se muestra un ejemplo con el filtro genérico del cmdlet.

Movimiento de objetos por el Active Directory

Para mover objetos dentro del directorio activo se dispone del cmdlet Move-ADObject. Se puede mover objetos entre servidores, una funcionalidad interesante. Un parámetro interesante es Identity, el cual identifica a un objeto del directorio activo. A continuación se puede visualizar un ejemplo de uso del cmdlet.

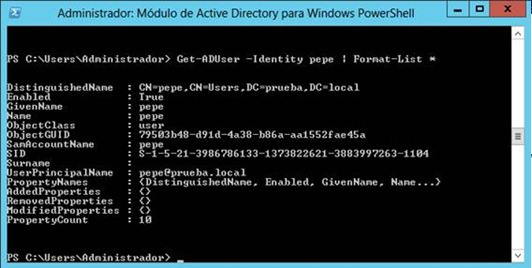

Consulta de atributos de un usuario

Para la consulta de atributos se dispone en el módulo de Active Directory del cmdlet Get-ADUser. En la consulta se dispone del parámetro properties, el cual se utiliza para referenciar a las propiedades del usuario sobre las que se quieren realizar la consulta.

Modificación de atributos de un usuario

Para la modificación de atributos se dispone del cmdlet Set-ADUser. En la siguiente imagen se puede visualizar como se cambia el nombre de cuenta del usuario pepe por pepito. Después se consulta la información sobre el usuario pepe, obteniendo, lógicamente, un error ya que ese usuario ya no existe. Cuando se realiza la consulta de atributos sobre el usuario pepito, se obtiene la información de éste. Es realmente sencillo e intuitivo gestionar los usuarios desde la línea de comandos PowerShell.

Eliminar objetos

Eliminar objetos es un proceso que alguna vez se lleva a cabo por el administrador de la empresa. Es por ello que se dispone del cmdlet Remove-ADUser o Remove-ADGroup si se requiere eliminar objetos de tipo grupo. En la siguiente imagen se puede visualizar lo sencillo que puede resultar un objeto.

Sitios y servicios de Active Directory

Para administrar sitios y subredes.

Denominación de cada herramienta y nombre o comando abreviado de las mismas.

Sitios y servicios de Active Directory® es un complemento de Microsoft Management Console (MMC) del sistema operativo Windows Server® 2012 R2 que puede usar para administrar la replicación de los datos de directorio entre todos los sitios de un bosque de los Servicios de dominio de Active Directory (AD DS). Este complemento también proporciona una vista de los objetos específicos del servicio que se publican en AD DS.

Descripción y funcionalidad de cada herramienta.

Comenzaremos configurando nuestra infraestructura de Sitios, Subredes y Links

SITIOS: aunque no siempre es así, en la mayoría de los casos un sitio lo podemos asimilar a un sitio físico, por ejemplo una sucursal, delegación u oficina remota de la organización

SUBREDES: estas son simplemente las subredes IP que tendremos en cada sitio. En un sitio inclusive podríamos tener más de una subred IP. Lo que sí debemos tener en cuenta es que no podemos usar la misma subred IP en diferentes sitios ya que de esa forma no funcionarían los Routers.

Esta información de subred es la que permite conocer en qué sitio está cada máquina

LINKS: estos son las conexiones físicas, independiente del medio, que conectan nuestros sitios. Una aclaración importante porque hay mucha “mentira” dando vueltas por Internet: un Link no está asociado a ningún “path” físico; eso lo manejan los Routers.

Definidos los tres elementos importantes comenzaremos la configuración

La configuración por omisión la podemos ver en la consola Active Directory Sitios y Servicios.

El sistema crea por omisión un sitio llamado “Default-First-Site-Name” que contiene todas las subredes que podamos crear, y un Link llamado “DEFAULTIPSITELINK”

El motivo de esta configuración es porque si quisiéramos comenzar por definir un nuevo sitio obligatoriamente tendríamos que conectarlo al “Default-First-Site-Name” mediante un Link.

Y si quisiéramos comenzar definiendo el Link, deberíamos primero crear por lo menos un segundo sitio.

Sintaxis o forma de ejecución y opciones de cada herramienta.

Ejemplo de ejecución y utilización de cada herramienta.

Se accede mediante esta ventana dándole a herramientas y eligiendo la opción de Sitios y servicios de Active Directory o desde el intérprete de comandos

Administración de sitios

El asistente para la instalación de Active Directory crea un sitio predeterminado y un vínculo a sitio predeterminado al instalar los servicios de dominio de Active Directory en el primer controlador de dominio de un sitio. El nombre del sitio predeterminado es D e f a u l t - F i r s t - S i t e - N a m e y el del vínculo a sitio predeterminado es D E F A U L T I P S I T E L I N K . Si lo considera necesario, puede cambiar el nombre del sitio y el vínculo a sitio predeterminados.

Podrá crear manualmente el resto de sitios y vínculos a sitio.

La configuración de un sitio es un proceso complejo que incluye los siguientes pasos:

1. Creación del sitio.

2. Creación de una o más subredes y asociación de las mismas con el sitio.

3. Asociación del controlador de dominio con el sitio.

4. Vinculación del sitio con otros sitios mediante vínculos a sitio y, si fuese necesario, creación de puentes de vínculos a sitios.

En los siguientes apartados hablaremos sobre estas tareas.

Creación de sitios

Cualquier administrador miembro del grupo de administradores empresariales puede crear sitios. Para ello, debe seguir estos pasos:

1. Pulse y mantenga o haga clic con el botón derecho sobre el contenedor Sitios en la raíz de la consola de Sitios y servicios de Active Directory y seleccione Nuevo sitio.

2. Escriba el nombre del sitio como, por ejemplo, Sitio2. Los nombres de los sitios no pueden contener espacios ni ningún carácter especial a parte de guiones. Introduzca el nombre del sitio que quiera crear y seleccione el vínculo a sitio correspondiente.

3. Pulse o haga clic sobre el vínculo que utilizara para conectarlo con otros sitios. Si el vínculo al sitio que quiere utilizar no existe aún, seleccione el predeterminado; podrá cambiar esto posteriormente.

4. Pulse o haga clic en Aceptar. Se le mostrara un resumen con los detalles de los pasos que debe dar para completar la configuración del sitio. Vuelva a pulsar o hacer clic en Aceptar.

5. Debe completar las tareas que vera a continuación para completar la configuración del sitio.

Creación de subredes

Cada sitio que defina debe estar asociado a subredes que describa el segmento de red al que el sitio pertenece. Se considera que cualquier equipo con una dirección IP en un segmento de red asociado a un sitio pertenece a él. Aunque un sitio puede estar asociado a varias subredes, una subred solo puede estarlo a un sitio.

Siga los pasos que se describen a continuación para la creación de una subred y para asociarla a un sitio:

- Pulse y mantenga o haga clic con el botón derecho sobre el nodo Subnets dentro de Sitios y servicios de Active Directory y seleccione la opción Nueva subred. Podrá ver el cuadro de dialogo Nuevo objeto – Subred. Introduzca el prefijo de la red y seleccione el sitio correspondiente para crear una subred.

- Introduzca el prefijo de la dirección de la red IPv4 o IPv6 en el cuadro de texto Prefijo utilizando la notación correspondiente. En esta notación, es necesario escribir el identificador de la red, una barra inclinada y el número de bits utilizados del identificador de red. Por ejemplo, si el identificador de red fuese 10.1.0.0/16 y, de él, solo se utilizasen los primeros 16 bits, tendría que introducir 10.2.0.0/16.

- Seleccione el sitio al que la subred estará asociada y pulse o haga clic en Aceptar.

Asociación de controladores de dominio con sitios

Cada sitio debe estar asociado, al menos, a un controlador de dominio. Si añade un segundo controlador de dominio a un sitio, le proporcionara tolerancia a fallos y redundancia. Si, como mínimo, uno de los controladores de dominio del sitio también es u n servidor de catálogo global, se asegurara de que las búsquedas en el directorio y el tráfico de autenticación se queden en el sitio. Es posible añadir controladores de dominio a un sitio automática o manualmente. Tras asociar subredes a un sitio, cualquier controlador de dominio que instale se situara en aquel sitio para el que su dirección IP entre dentro del rango de direcciones IP de la subred. Sin embargo, los controladores de dominio existentes no se asignaran automáticamente a los sitios. Deberá asociar manualmente cualquier controlador de dominio existente a un nuevo sitio trasladando el objeto controlador de dominio al sitio correspondiente.

Antes de trasladar u n controlador de dominio de un sitio a otro, debe determinar en qué sitio se encuentra actualmente. La forma más rápida de hacerlo es ejecutar la siguiente orden en el símbolo del sistema:

dsquery server -s NombreControladorDominio | dsget server -site

En el comando anterior, NombreControladorDominio es el nombre de dominio completo del controlador de dominio en cuestión. Por ejemplo:

Dsquery server -s server241.cpandl.com | dsget server -site

El resultado de esta orden será el nombre del sitio en el que se encuentra dicho controlador de dominio.

Siga estos pasos para trasladar un controlador de dominio de un sitio a otro:

- Los controladores asociados a un sitio se muestran dentro del nodo Servers del sitio en cuestión, en Sitios y servicios de Active Directory. Seleccione el sitio al que el controlador de dominio que le interesa está asociado.

- Pulse y mantenga o haga clic con el botón derecho sobre el controlador de dominio y seleccione Mover. Pulse o haga clic sobre el sitio que debería contener el servidor, dentro del cuadro de dialogo Mover, y pulse o haga clic en Aceptar.

Configuración de vínculos a sitios

Los sitios son grupos de subredes IP con una conexión fiable y de alta velocidad entre ellas. La mayoría de las veces, todas las subredes de la misma red local forman parte del mismo sitio. Las redes con varios sitios están conectadas mediante vínculos a sitios. Los vínculos a sitios son conexiones lógicas y transitivas entre dos o más sitios. Cada vínculo a sitio tiene una programación para la replicación, un intervalo de replicación, un coste de vínculo y un método de transporte de replicación.

Siga estos pasos para crear un vínculo entre dos o más sitios:

- Expanda el contenedor Sitios dentro de Sitios y servicios de Active Directory y expanda el contenedor Inter-Site Transports.

- Pulse y mantenga o haga clic con el botón derecho sobre el contenedor del protocolo de transporte que desee utilizar (IP o SMTP) y seleccione la opción Nuevo vinculo a sitios.

- Escriba el nombre del vínculo a sitio como, por ejemplo, SITIO1-SITIO2, en el cuadro de dialogo Nuevo objeto - Vinculo de sitio. Los nombres de los vínculos no pueden contener espacios ni ningún carácter especial aparte de guiones.

- Pulse o haga clic sobre el primer sitio que deba ser incluido en el vínculo dentro de la lista Sitios no pertenecientes a este vínculo y pulse o haga clic en el botón Agregar para añadirlo a la lista Sitios pertenecientes a este vínculo. Repita este proceso para cada sitio que quiera añadir al vínculo. Debe incluir al menos dos. Pulse o haga clic en Aceptar. Cuando termine de crear el vínculo a sitios, tendrá que configurar sus propiedades. Así, podrá indicar el coste del vínculo y programar la replicación y su intervalo. Siga estos pasos para configurar las propiedades del vínculo a sitios:

1. Pulse y mantenga o haga clic con el botón derecho sobre el vínculo a sitios en el panel de detalles de Sitios y servicios de Active Directory y seleccione la opción Propiedades.

2. La ficha seleccionada por defecto del cuadro de dialogo de propiedades es General. Introduzca el coste relativo del vínculo en cuadro de texto Costo. El valor predeterminado es 100.

3. Establezca el intervalo de replicación utilizando el cuadro de texto Replicar cada. El intervalo de replicación predeterminado es de 180 minutos.

4. La réplica está programada para que tenga lugar 24 horas al día, 7 días a la semana. Pulse o haga clic en Cambiar programación si desea modificar la programación, y utilice el cuadro de dialogo que vera para modificar la programación y ajustarla a sus necesidades. Pulse o haga clic en Aceptar.

Siga estos pasos para modificar que sitos están asociados a un vínculo a sitios:

- Pulse y mantenga o haga clic con el botón derecho sobre el vínculo a sitios en el panel de detalles de Sitios y servicios de Active Directory y seleccione la opción Propiedades.

- La ficha seleccionada por defecto del cuadro de dialogo de propiedades es General. Pulse o haga clic sobre el primer sitio que deba ser incluido en el vínculo dentro de la lista Sitios no pertenecientes a este vínculo, y pulse o haga clic en el botón Agregar para añadirlo a la lista Sitios pertenecientes a este vínculo. Repita este proceso para cada sitio que quiera añadir al vínculo.

- Pulse o haga clic sobre el primer sitio que deba ser eliminado del vínculo dentro de la lista Sitios pertenecientes a este vínculo y pulse o haga clic en el botón Quitar para añadirlo a la lista Sitios no pertenecientes a este vínculo. Repita este proceso para cada sitio que quiera eliminar del vínculo. Pulse o haga clic en Aceptar

Configuración de puentes de vínculos a sitios

Por defecto, todos los vínculos a sitios son transitivos. Esto quiere decir que cuando más de un sitio esté vinculado para replicación y utilice el mismo protocolo de transporte, se crearan puentes entre los sitios automáticamente permitiendo que los vínculos entre sitios sean transitivos. Debido a esta transitividad, dos dominios cualesquiera pueden conectarse utilizando cualquier serie de vínculos consecutivos. Por ejemplo, un controlador de dominio del sitio A podría conectarse con uno del sitio C a través del sitio B.

La ruta de vínculos escogida por los controladores de dominio está determinada en gran medida por el coste del puente de vínculos a sitios. Este coste se calcula sumando el coste de todos los vínculos que forman el puente. Por lo general, se escoge la ruta con el menor coste total.

Si se conoce el coste de los vínculos y de los puentes de vínculos, podrá calcularse el efecto que puede tener la caída de un vínculo y determinar que rutas se utilizaran en su lugar. Por ejemplo, un controlador de dominio del sitio A se suele conectar con un controlador de dominio del sitio C a través del sitio B. Sin embargo, si la conexión del sitio B se pierde, los dos controladores de dominio tendrán que buscar una ruta alternativa automáticamente, en caso de que exista una. Por ejemplo, pasar por los sitios D y E para establecer una conexión.

Por defecto, la topología de replicación entre sitios esta optimizada para dar un máximo de tres saltos. En organizaciones de gran tamaño, esto puede tener consecuencias inesperadas como, por ejemplo, que el mismo tráfico de replicación circule por el mismo vínculo varias veces. En casos así tendrá que desactivar la creación automática de puentes de vínculos a sitios y configurarlos manualmente. Si no es el caso, la desactivación de la

Creación automática de puentes no es común. Es posible activar o desactivar la transitividad de los vínculos a sitios en función del protocolo de transporte seleccionado dentro de un bosque Active Directory. Esto significa que la transitividad de todos los vínculos a sitio que utilicen ese protocolo de transporte en particular se comportara de igual manera. Siga estos pasos para configurar la transitividad de un protocolo de transporte:

1. Expanda el contenedor sitios de Sitios y servicios de Active Directory y expanda el contenedor Inter-Site Transports.

2. Pulse y mantenga o haga clic con el botón derecho sobre el protocolo de transporte con el que quiera trabajar (IP o SMTP) y seleccione Propiedades.

3. Marque la casilla de verificación Enlazar todos los vínculos a sitios para activar la transitividad de vínculos y pulse o haga clic en Aceptar. Si lo hace, se ignorara cualquier puente entre vínculos a sitios que haya creado para u n protocolo de transporte en particular.

4. Elimine la marca de la casilla de verificación Enlazar todos los vínculos a sitios para desactivar la transitividad de vínculos y pulse o haga clic en Aceptar. Si lo hace, tendrá que configurar puentes de vínculos a sitios para el protocolo en cuestión. Tras desactivar los vínculos transitivos, siga estos pasos para crear puentes de vínculos a sitios entre dos o más sitios:

1. Expanda el contenedor Sites de Sitios y servicios de Active Directory y expanda el contenedor Inter-Site Transports.

2. Pulse y mantenga o haga clic con el botón derecho sobre el protocolo de transporte con el que quiera trabajar (IP o SMTP) y seleccione Nuevo puente de vínculos a sitios.

3. Escriba el nombre del puente de vínculos a sitios en el cuadro de dialogo Nuevo objeto - Puente de vinculo a sitio. Los nombres de los sitios no pueden contener espacios ni ningún carácter especial aparte de guiones.

4. Seleccione un vínculo de sitio que deba ser incluido en el puente de vínculos de la lista Vínculos de sitios no pertenecientes a este vínculo y pulse o haga clic en el botón Agregar para añadirlo a la lista Vínculos de sitios pertenecientes a este vínculo. Repita este proceso para cada vínculo que quiera añadir al puente. Un puente debe estar compuesto por un mínimo de dos vínculos de sitio. Pulse o haga clic en Aceptar.

Siga estos pasos para cambiar los vínculos a sitios asociados a un puente de vínculos a sitios cuando lo necesite:

1. Pulse y mantenga o haga clic con el botón derecho sobre contenedor del protocolo de transporte con el que quiera trabajar, dentro de Sitios y servicios de Active Directory, y seleccione la opción Propiedades.

2. La ficha General es la que se encuentra seleccionada por defecto del cuadro de dialogo Propiedades. Seleccione el primer vínculo de sitio que deba ser incluido en el puente de vínculos de la lista Vínculos de sitios no pertenecientes a este vínculo y pulse o haga clic en el botón Agregar para añadirlo a la lista Vínculos de sitios pertenecientes a este vínculo. Repita este proceso para cada vínculo que quiera añadir al puente.

3. Seleccione el primer vínculo de sitio que no deba ser incluido en el puente de vínculos de la lista Vínculos de sitios pertenecientes a este vínculo y pulse o haga clic en el botón Quitar para añadirlo a la lista Vínculos de sitios no pertenecientes a este vínculo. Repita este proceso para cada vínculo que quiera eliminar del puente. Pulse o haga clic en Aceptar.

Usuarios y equipos de active directory

Denominación, nombre y comando

Usuarios y equipos de Active Directory

Descripción y funcionalidad

Usuarios y equipos de Active Directory es la principal herramienta de administración de Active Directory. Gracias a ella, podrá llevar a cabo todas las tareas relacionadas con usuarios, grupos, equipos y administrar las unidades organizativas.

Sintaxis o forma de ejecución y opciones de cada herramienta

Para ejecutar Usuarios y equipos de Active Directory, seleccione la opción del mismo nombre que aparece en el menú Herramientas del Administrador del servidor. También pueden utilizar el complemento Usuarios y equipos de Active Directory para MMC

Ejemplo de ejecución y utilización

Creación de cuentas de usuario

Para crear una cuenta de usuario mediante la interfaz de Windows

Para abrir Usuarios y equipos de Active Directory, haga clic en Inicio y en Panel de control, haga doble clic en Herramientas administrativas y, a continuación, vuelva a hacer doble clic en Usuarios y equipos de Active Directory.

En el árbol de consola, haga clic con el botón secundario en la carpeta a la que desea agregar una cuenta de usuario.

¿Dónde?

Usuarios y equipos de Active Directory\domain node\folder

Elija Nuevo y haga clic en Usuario.

Para obtener interoperabilidad con otros servicios de directorio, en su lugar puede hacer clic en InetOrgPerson. Para obtener más información acerca de InetOrgPerson, vea Información acerca de las cuentas de usuario.

En Nombre, escriba el nombre del usuario.

En Iniciales, escriba las iniciales del usuario.

En Apellidos, escriba los apellidos del usuario.

Modifique Nombre completo para agregar iniciales o invertir el orden del nombre y los apellidos.

En Nombre de inicio de sesión de usuario, escriba el nombre de inicio de sesión del usuario, haga clic en el sufijo de nombre principal de usuario (UPN) en la lista desplegable y haga clic en Siguiente.

En Contraseña y Confirmar contraseña, escriba la contraseña del usuario y, a continuación, seleccione las opciones apropiadas para la contraseña.

Consola de administración de directiva de grupo

Denominación de cada herramienta y nombre o comando abreviado de las mismas.

Para abrir Administración de directivas de grupo, haga clic en Inicio, en Panel de control, haga doble clic en Herramientas administrativas y, a continuación, haga doble clic en Administración de directiva de grupo.

Descripción y funcionalidad de cada herramienta.

La directiva de grupo es una infraestructura que le permite implementar configuraciones específicas para los usuarios y equipos. Las configuraciones de la directiva de grupo se encuentran en los objetos de directiva de grupo (GPO), que se vinculan con los siguientes contenedores de servicio de directorio de Active Directory: sitios, dominios o unidades organizativas (OU). Luego, los destinos afectados evalúan las configuraciones dentro de las GPO mediante la naturaleza jerárquica de Active Directory. Por lo tanto, la directiva de grupo es una de las principales razones para implementar Active Directory, ya que le permite administrar objetos de usuarios y equipos.

Sintaxis o forma de ejecución y opciones de cada herramienta.

Para lanzar la directiva de grupo de Windows 2012 server podemos hacer con la tecla Windows + Q y poner administración de directica, y tenemos quedar en las de active directory.

Ejemplo de ejecución y utilización de cada herramienta.

Las Directivas de Grupo (en adelante GPO) permiten implementar configuraciones específicas para uno o varios usuarios y/o equipos. Nos centraremos en cómo se debe hacer la gestión correcta de GPO en Active Directory de Microsoft Windows.

Para la configuración de GPO que sólo afecten a un usuario o equipo local se puede utilizar el editor de directivas locales gpedit.msc. En nuestro caso accederemos en el entorno de Servicios de Dominio de Active Directory, con la consola de administración gpmc.msc.

Las GPO permiten administrar objetos de usuarios y equipos, aplicando la más restrictiva en caso de existir más de una política. Se puede usar una GPO para casi cualquier cosa, como indicar qué usuario o grupo tiene acceso a una unidad de disco, o limitar el tamaño máximo que puede tener un archivo.

Las GPO se pueden diferenciar dependiendo del objeto al que configuran y se pueden entender en distintos niveles:

- Equipo Local: tan solo se aplican en el equipo que las tiene asignadas independientemente del dominio al que pertenezca.

- Sitio: se aplican a los equipos y/o usuarios de un sitio, independientemente del dominio.

- Dominio: se aplican a todos los equipos y/o usuarios de un dominio.

- Unidad Organizativa (OU): se aplican únicamente a los equipos y/o usuarios que pertenecen a la OU.

Dentro de la configuración de directiva se puede acceder a lo siguiente:

- Configuración de equipo

- Configuración de usuario

Ambos elementos se dividen en los mismos submenús, pero las políticas son distintas.

Vamos a ver un ejemplo de creación de GPO para que los usuarios monten una unidad de red al iniciar sesión.

Creación de una GPO

- Dentro de Administrador del servidor seleccionar Herramientas y Administración de directivas de grupo:

- Aparecen las GPO del dominio.

- Para crear una nueva GPO desde cero, pulsar en Objetos de directiva de grupo con el botón derecho y seleccionar Nuevo:

- No seleccionar ninguna GPO de origen. Pulsar Aceptar:

- Pulsar sobre la nueva GPO con el botón derecho y seleccionar Editar…

Una vez dentro de la edición de la GPO hay que asignar la unidad de red que los usuarios deben montar, siguiendo las políticas adecuadas.

- Navegar a Configuración del usuario->Preferencias->Configuración de Windows->Asignaciones de Unidades y editar la unidad que viene asignada en la GPO pulsando sobre ella con el botón derecho y seleccionar Propiedades:

- Seleccionar la ubicación, el nombre con el que se quiere mostrar la unidad, la letra que se le asignará y el usuario que se conectará:

Activar una GPO

Para activar una GPO se debe seleccionar la OU, dominio, sitio o equipo local donde se quiere activar la GPO.

Un usuario, estará en un equipo local que a su vez se ubica en un sitio, y este sitio pertenecerá a un dominio que será miembro de una OU. Se puede dar la situación en la que en un equipo local se aplique una GPO, en el sitio otra, y en el dominio y la OU otras, respectivamente. Cuando se den casos así, las políticas se aplicarán según unas prioridades que atienden a una serie de reglas que se describen a continuación.

En las GPO, las políticas asignadas a una OU prevalecen sobre las del dominio, que a su vez prevalecen sobre las del sitio y estas, sobre las del equipo local. Esto no quiere decir que las políticas se anulen unas a otras, sino que siempre se suman y tan solo se anulan en caso de contradecirse entre ellas.

Cada organización debe crear las GPO que más se acerquen a sus necesidades. Para añadir la GPO, por ejemplo al dominio, hacer click con el botón derecho y seleccionar Vincular GPO existente…

.

No hay comentarios:

Publicar un comentario