La infraestructura de

partida es muy sencilla, simplemente dos máquinas:

·

Un servidor Windows

2012 que es Controlador de Dominio y donde instalaré el servicio DHCP.

·

Un cliente Windows 8

miembro del Dominio, si desean probar que todo funcione de acuerdo a lo

esperado.

Es necesario que un

Controlador de Dominio tenga configuración IP fija, no cliente de DHCP, pero

además es necesario para poder instalar la funcionalidad.

·

IP: 192.168.1.201/24

Comenzaremos desde

Server Manager agregando el rol de DHCP Server y siguiendo el asistente:

Cuando seleccionemos DHCP Server nos

pedirá agregar los componentes necesarios

Y seguimos adelante

Confirmamos …

Podremos ver cuando finaliza la instalación que hay hacer configuraciones suplementarias así que elegimos el enlace “Complete DHCP Configuration”

Ahora que ya instalado y autorizado

procederemos a la configuración básica, como es crear un Ámbito (Scope) que

utilizaremos para asignarle configuración IP a los clientes que lo soliciten.

Para eso, ingresaremos en la consola de

administración de DHCP.

Y comenzaremos creando un nuevo Ámbito (Scope) de IPv4 de acuerdo al direccionamiento IP que estamos usando en nuestra red, en mi caso 192.168.1.0/24.

Debemos ingresar cuáles serán las

direcciones IP inicial y final que proveerá el DHCP a los Clientes

Si dentro del Ámbito elegido tuviéramos

alguna ya asignada manualmente deberemos excluirla

Por ejemplo yo estoy excluyendo desde la 1 a la 9

Por ejemplo yo estoy excluyendo desde la 1 a la 9

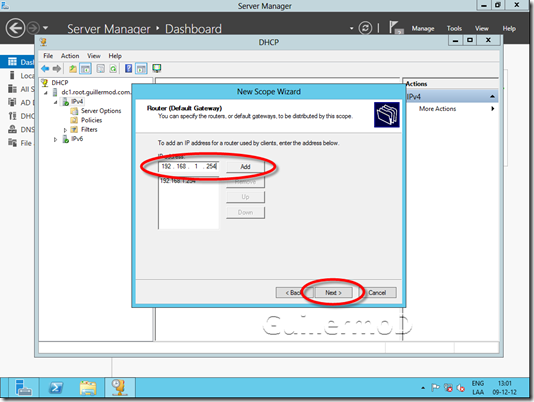

Y configuraremos opciones adicionales que

necesitamos que tengan los clientes.

Por ejemplo la Puerta de Enlace (Default

Gateway).

Y estando en ambiente de Dominio es

necesario proveerle a los clientes la dirección IP del servidor DNS del

Dominio, como así también por facilidad el sufijo de dominio de la conexión.

En este caso no se utiliza WINS.

Y por supuesto que queremos activarlo, de

esta forma comenzará a operar.

Finalizamos.

Si ejecutamos IPCONFIG /ALL podremos

verificar que nuestro DHCP le ha otorgado la configuración que hemos hecho en

el servidor